چگونه تست تقسیم A/B را در وردپرس با استفاده از Google Analytics انجام دهیم

گاهی اوقات تغییرات کوچک در طراحی صفحه، کپی یا طرح بندی میتواند به طور قابل ملاحظه ای عملکرد سایت را بهبود بخشد.

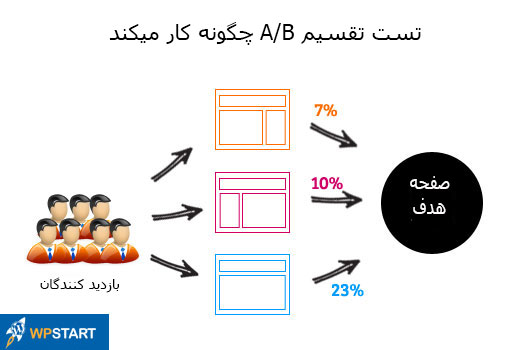

اما چطور باید فهمید که کدام تغییرات برای سایت شما بهتر کار میکنند؟ این همان جایی است که تست تقسیم A/B به کار می آید. این تست به شما کمک میکند که ورژن های مختلف از یک صفحه را آزمایش کنید تا دریابید که از کدام یک نتیجه بهتری دریافت میکنید. این تست یک تکنیک رایج است که بوسیله بسیاری از سایت های حرفه ای جهت تغییر و ارتقاء استفاده میشود. در این مقاله ما به شما نحوه استفاده از تست تقسیم A/B را در وردپرس با استفاده از گوگل آنالیز آموزش میدهیم.

مقدمه

قبل از شروع، نکاتی هست که باید رعایت کنید. ابتدا اینکه باید گوگل آنالیتیکس را روی وردپرس خود نصب کنید. دومین چیزی که احتیاج دارید نسخه آزمایشی صفحاتی است که میخواهید تغییرات را روی آن اعمال کنید تغییرات صفحه اصلی که میخواهید تست را روی آن انجام دهید. برای مثال اگر میخواهید تغییرات را روی صفحه ثبت نام انجام دهید، یک نسخه دیگر از صفحه با کپی، استایل یا طرح بندی متفاوت ایجاد کنید. شما میتوانید چندین نسخه مختلف از یک صفحه با کپی یا طرح بندی های متفاوت ایجاد کنید. اطمینان حاصل کنید که صفحه اصلی را با تمام تغییرات منتشر میکنید، به طوری که دردسترس عموم قرار بگیرند.

مقاله مرتبط: بهترین پلاگین های وردپرس برای ادغام سرویس های گوگل با وبسایت شما

شروع آزمایش محتوا در گوگل آنالیتیکس

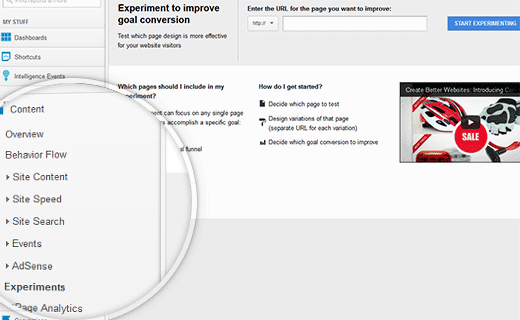

تست تقسیم A/B، در گوگل آنالیز آزمایش محتوا (content experiment) نامیده میشود. به حساب کاربری اکانت گوگل آنالیتیکس خود وارد شوید و سپس به مسیر Content » Experiments بروید. آدرس URL صفحه اصلی را جایگذاری کنید و روی دکمه start experiment برای شروع کلیک کنید.

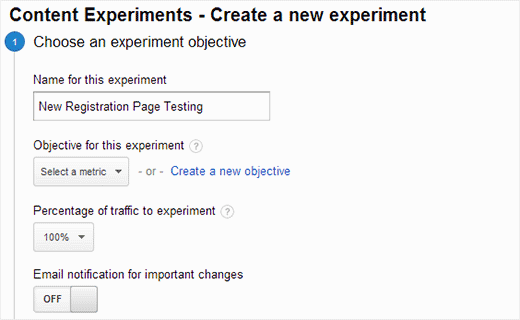

در صفحه بعدی از شما خواسته میشود که یک عنوان برای آزمایش تست A/B وارد و یک objective برای آن انتخاب کنید. objective ها اهدافی هستند که شما میتوانید در گوگل آنالیتیکس ایجاد کنید. شما میتوانید با کلیک روی لینک add an objective، یک هدف جدید ایجاد کنید یا از اهداف موجود که قبلا ایجاد شده استفاده کنید. این تجزیه و تحلیل بازدید کنندگانی که به ازای هر تغییر به اهداف مورد نظر شما میرسند را دنبال خواهد کرد. برای مثال، اگر یک صفحه ثبت نام داشته باشید که کاربران را به صفحه خوش آمد گویی پس از ثبت نام هدایت میکند، میتوانید این خوش آمدگویی پس از ثبت نام را هدف خود قرار دهید. زمانی که کاربر در سایت شما ثبت نام میکند به صفحه خوش آمدگویی هدایت میشود، و این کار برای شما برابر با رسیدن به هدفتان است.

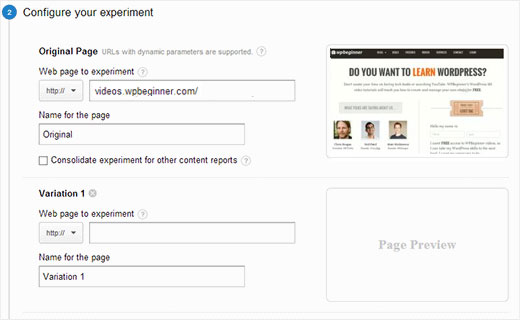

پس از ارائه آدرس URL صفحه اصلی و انتخاب objective یا هدف برای آزمایش، اکنون باید تغییراتی که میخواهید اعمال کنید را به این صفحه اضافه کنید.

تغییرات مختلف این صفحه را در وردپرس ایجاد کنید و مطمئن شوید که همه آنها برای عموم در دسترس هستند. میتوانید چندین نسخه از یک صفحه با طراحی، نام گذاری یا عکس العمل ها و طرح بندی های متفاوت اضافه کنید.

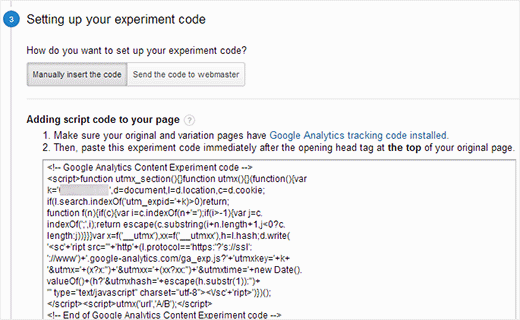

در صفحه بعد یک کد برای شما ایجاد میشود که باید به قسمت header (سربرگ) وردپرس خود اضافه کنید. روی دکمه Manually insert the code کلیک کنید و کد را کپی کنید.

اکنون تمام کاری که احتیاج دارید این است که این کد را به فایل header.php واقع در فولدر theme وردپرس خود اضافه کنید. زمانی که اضافه شد، این کد هدایت تمام بازدیدکنندگان سایتتان را به یکی از صفحات آزمایشی شروع خواهد کرد. برای اضافه کردن کد تست تقسیم، لازم است این کد را به فایل header.php خود اضافه کنید:

<?php if (is_page($page_id)) : //Add Google Analytics Content Experiment ?> Paste content experiment code here <?php endif; ?>

بجای $page_id آیدی صفحه اصلی را وارد کنید.

اگر نمیخواهید این کار را بوسیله کد انجام دهید، میتوانید از پلاگینی به نام Google Content Experiments استفاده کنید.

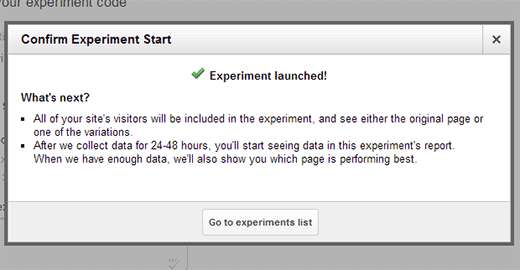

زمانی که کد را به صفحه اصلی اضافه کردید و صفحه اصلی و صفحات تغییر داده شده را منتشر کردید، به گوگل آنالیتیکس برگردید و روی دکمه Next کلیک کنید. آنالیتیکس اکنون تایید میکند که کد آزمایش محتوا را به درستی روی صفحه خود نصب کرده اید. پس از آن میتوانید روی دکمه start experiment کلیک کنید تا تست تقسیم A/B برای آزمایش محتوا اجرا شود.

این همه کاری بود که نیاز بود برای شروع تست انجام دهید. اکنون شما با موفقیت تست تقسیم A/B را روی سایت وردپرس خود بوسیله آزمایش محتوای گوگل آنالیتیکس نصب کردید. مدتی طول خواهد کشید که گوگل آنالیتیکس نشان دادن داده های تست را شروع کند. اکنون بصورت تصادفی هر کدام از بازدیدکنندگان شما به یکی از نسخه های صفحه هدایت میشوند و برخی صفحه اصلی را مشاهده میکنند. در طول آزمایش کاربران در بازدیدهای بعدی هنوز همان نسخه ای را که قبلا مشاهده کرده بودند میبینند. بسته به هدفی که انتخاب کردید، گوگل آنالیتیکس به شما میگوید که کدام نسخه برای شما بهتر کار میکند و با اهدافتان منطبق است.

امیدواریم این مقاله برایتان مفید بوده باشد اگر دیدگاهی دارید میتوانید زیر همین پست با ما درمیان بگذارید.